文章目录[隐藏]

本文发表于 2025年06月09日 编译自spacenews.com

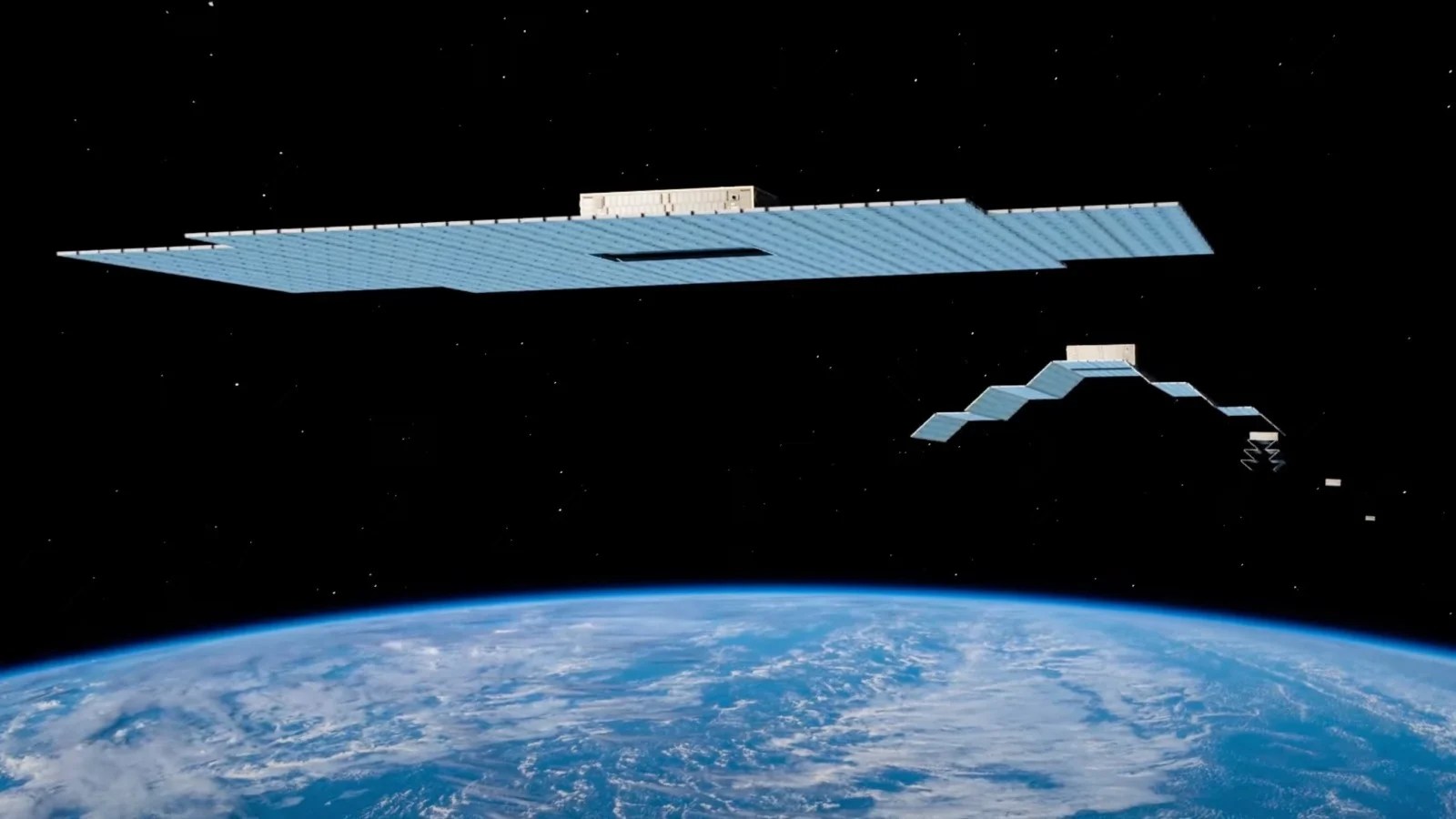

想象一下,在地球上任何地方——从最偏远的沙漠海洋到灾区——都能获得无缝移动宽带接入,且无需依赖地面基站。这正是手机直连卫星通信技术(D2C)描绘的图景,这项突破性技术能让未经改装的普通智能手机直接连接近地轨道卫星。随着AST SpaceMobile、Lynk Global和SpaceX星链等公司的技术推进,全球连接方式即将改写。但当连接壁垒被打破时,网络威胁的洪流也将随之涌现。

什么是手机直连卫星(D2C)模式?为何它值得关注?

传统蜂窝网络依赖密集的地面基础设施:丑陋的基站铁塔、光纤光缆和数据中心。D2C彻底颠覆了这一模式。卫星如同空中基站,使用标准无线电频段直接连接普通智能手机,无需传统卫星电话,也不会破坏景观(天文学家们对不住了!)

益处显而易见:实现全球覆盖、加快灾害响应、惠及偏远地区。但随着部署竞赛的持续进行,工程师们可能因推进速度过快而忽视从屏幕延伸到空中的复杂网络安全威胁。

不断扩大的攻击面

D2C系统面临着独特而严峻的威胁。攻击者无需物理接近即可实施干扰,任何拥有基本技术设备的人都能对轨道广播实施干扰或欺骗。这不是会不会发生的问题,而是民族国家等威胁行为体何时会试探这些系统的问题。

D2C网络一旦遭破坏后果极其严重:定向攻击可能导致紧急服务中断、学生无法远程上课、偏远地区商业运营瘫痪。在发展中国家,D2C卫星可能成为数百万人上网的主要方式——任何网络事件都不再只是技术故障,而是会演变成社会、经济甚至公共健康危机。

需警惕的关键薄弱环节

- 信号干扰与欺骗:干扰通过向卫星接收器发送杂乱信号切断合法用户连接;欺骗则通过模拟真实信号劫持数据或诱骗设备建立不安全连接。

- 遥测、跟踪与控制(TT&C)漏洞:TT&C系统负责管理卫星的核心功能。一旦遭到入侵,攻击者可能重定向卫星、使其失效甚至夺取控制权。

- 中间人攻击(MitM):在用户与地面站之间截获数据。此类攻击虽复杂但可行,尤其在加密或路由防护薄弱时更易实施。

- 物理威胁:网络安全不仅限于软件层面。反卫星武器、太空碎片或定向能攻击(如太空激光)可能导致卫星离线或损毁关键部件。

- 地面站弱点:这些基于地球的通信链路通常运行在云平台上,使其容易遭受钓鱼攻击、未打补丁的系统漏洞或配置错误等威胁。

- 供应链攻击:卫星由全球采购的零部件组装而成。恶意芯片或遭篡改的固件更新可能引入安全漏洞。

- 人为因素:内部威胁始终是难以预测的变量。管理员的一次疏忽、心怀不满的工程师,或是防护薄弱的登录凭证,都可能使最严密的技术防线土崩瓦解。

推荐

确保这些星座安全需要采用"安全设计"方法,从底层架构开始构建全方位防护机制——包括抵御尚未发现的威胁。由于这类系统天然具有全球属性,应建立国际协作框架。该方案需要采取多层次、协调统一且具备前瞻性的行动。基于纵深防御原则、实际应用案例及更广泛的威胁态势,以下建议概述了监管机构与商业公司如何携手构建具备韧性的安全系统。

1. 建立国际协作框架:随着卫星星座规模不断扩大,仅靠各国单打独斗已无法确保其安全。必须构建一个囊括航天机构(如美国太空军等国防部门)、商业运营商(如星链或AST太空移动公司)和监管机构在内的多方利益攸关者统一框架。一个可行的开端是由联合国外层空间事务厅(UNOOSA)牵头成立网络安全委员会。该机构可共享威胁情报并制定全球标准,参照国际民用航空组织等机构的模式,通过NIST和ISO/IEC 27001等框架协调各国及商业主体遵循共同协议,从而确保责任落实并减少体系碎片化。

2. 纵深防御架构:采用多层安全控制机制保护数据和信息的纵深防御模型,应成为所有航天系统架构的基础。在实践中,这意味着系统开发工程师需要部署多重安全防护层,以实现攻击延缓、攻击检测和攻击阻断功能。关键要素包括:

- - 卫星与地面层级的AI驱动异常检测。

- - 采用动态目标防御技术,轮换系统配置以降低可预测性。

- - 划分网络隔离损害,在事件中遏制横向移动。

- - 备用地面站可在受攻击时启用,最大限度减少停机时间。

3. 加密技术现代化:美国国防部网络安全与信息系统信息分析中心(CSIAC)专家爱德华·史密斯指出:"加密技术能有效提升天基网络安全性,但需审慎评估其对系统性能的影响,并研发新型加密手段以消除潜在漏洞。"运营商应优先采用后量子密码算法升级现有系统,实施严格的密钥管理机制并部署零信任架构,在应对当前安全风险的同时,为量子计算攻击时代的到来做好防御准备。未来,航天业终将突破依赖稳定硬件与地面环境的传统公钥基础设施模式。针对立方星等小型系统,轻量级加密方案与混沌算法将成为更优选择——它们以更低功耗与算力需求,实现更卓越的加密效能。

4. 强化地面站与测控链路防护:地面基础设施始终是太空通信网络中最易遭受攻击的薄弱环节。2022年俄罗斯黑客致使KA-SAT卫星调制解调器瘫痪的事件即为典型案例。运营商须通过以下技术手段确保地面站与测控链路安全:

- 采用相控阵天线实现数字波束成形技术,以降低信号被截获风险。

- 对测控通信实施端到端加密传输。

- 持续监测指令流量,识别未经授权或异常模式。

- 对所有地面站实施严格的实体安防措施,包括培训员工掌握反社交工程技巧,并启用多因素身份认证。

这些措施应通过红队演练和模拟中断进行验证。

5. 任务就绪状态与人员培训:网络安全不应被视为后台IT事务,而必须融入发射规划、任务执行及人才发展全流程。监管机构虽需为各自航天领域设定切实可行的网络安全基准底线,但相关机构更应主动作为而非等待强制指令。唯有采取前瞻性措施,才能确保达到最高等级的战备状态。所有任务操作人员及承包商均应接受统一的网络安全标准培训,例如美国国家标准与技术研究院(NIST)的NICE框架或ISO/IEC 27001审计指南。需将桌面推演和模拟训练(如模拟伪造控制指令或地面站分布式拒绝服务攻击)列为常态化备战机制的核心环节。

6. 开展年度审计并采用行业特定指标:定期进行内部和外部网络安全审计对提升抗风险能力至关重要。运营商应主导实施这些审计,不仅要评估合规性清单,还需涵盖渗透测试、零日漏洞情景分析及事件响应效能评估。可审计的指标包括:

- 员工对社交工程或钓鱼攻击的抵御能力。

- 卫星异常检测的平均时间。

- 对已知威胁的平均响应时间。

- 每次任务中的入侵尝试频率。

7. 建立运营商激励机制:为推动更广泛的合规行为,监管机构和保险公司可将财务与运营激励措施与卓越的网络安全表现挂钩。对于在零信任架构、端到端加密等领域达到网络安全基准的卫星运营商,可给予保费优惠和快速发射审批等政策倾斜。该机制在现有数据泄露处罚措施基础上,既能奖励主动安全投入行为,又能遏制为压缩成本而降低安全标准的现象。

8. 投资威胁研究:具备条件的各方应投资于保障系统未来安全的研发领域,包括确保卫星与地面灵活链接的软件定义网络安全,以及卫星固件与芯片组件的形式化验证方法。通过学术实验室、国防研究机构和私营创新中心的协作完成这项工作,可避免知识冗余或信息孤岛现象。

9. 为航天领域建立共享事故数据库:航天运营商应参照航空业ASRS系统模式,向共享威胁情报平台提交网络事件的匿名数据。该数据库将发挥以下作用:

- 针对新漏洞的早期预警系统。

- 跨厂商与任务领域的趋势分析。

- 在系统性故障蔓延前及时识别。

由联合国外层空间事务厅(UNOPS)或太空信息共享与分析中心(Space ISAC)等中立机构管理该平台,既能确保各方认可,又可最大限度降低声誉风险——这类风险往往会阻碍信息透明化。

D2C卫星通信很可能将重塑全球互联方式,其发展速度可能远超人们预期。但这项技术的成功不仅依赖火箭科学,更取决于工程师与安全专家能否构建出兼具尖端性与韧性的系统。网络安全绝非锦上添花,而是决定成败的关键要素。若未能妥善实施安全措施,后果将远超单次任务失败——它会摧毁公众对关键基础设施的信任,引发广泛的经济连锁反应,并在依赖卫星数据的全球网络体系中产生深远震荡。

作者:杰米·芒罗拥有格拉斯哥卡利多尼安大学网络安全与网络一等荣誉理学学士学位,目前任职于英国公共部门,担任IT工程师一职。

微信扫描下方的二维码阅读本文

发表回复